Serangan Spear-Phishing Microsoft 365 adalah sebuah metode peretasan siber spesifik yang menargetkan kerentanan pada sistem autentikasi platform produktivitas tersebut untuk mencuri kredensial pengguna. Secara sederhana, ini merupakan taktik manipulasi psikologis tingkat tinggi di mana peretas menyamar sebagai entitas terpercaya untuk mengelabui korban agar memberikan akses data sensitif organisasi secara tidak sadar.

Belakangan ini, isu keamanan pada platform yang sering kalian gunakan ini memang sedang hangat dibicarakan. Laporan terbaru menyebutkan adanya kelompok peretas yang terafiliasi dengan Rusia berhasil menyusup ke jaringan organisasi lewat celah Microsoft 365. Mereka nggak main kasar, tapi memanfaatkan celah pada fitur autentikasi dan manajemen pengguna. Fenomena ini memberikan gambaran jelas bahwa ancaman siber itu nyata dan bisa menyerang platform yang kita andalkan sehari-hari. Serangan ini bukan sekadar gangguan teknis biasa, melainkan upaya sistematis untuk mengambil alih akun dan mengakses data krusial di dalamnya.

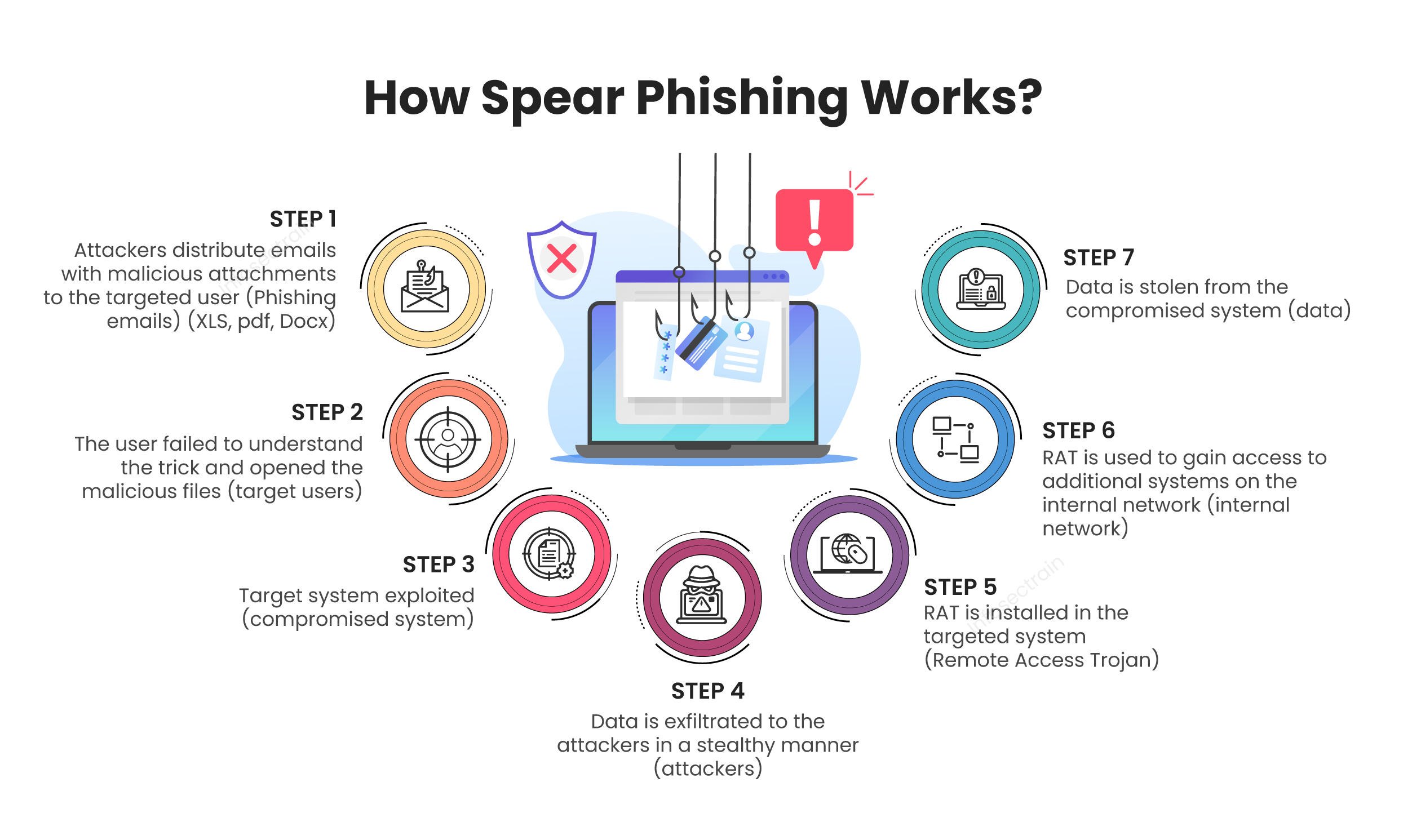

Kalau dibedah lebih dalam, teknik yang mereka pakai ini disebut spear-phishing. Berbeda dengan phishing biasa yang disebar secara acak kayak jaring ikan, spear-phishing ini sangat terarah. Peretas sudah mengincar individu-individu tertentu di dalam organisasi kalian. Mereka menggunakan data yang sudah diriset sebelumnya untuk membuat skenario yang sangat meyakinkan. Begitunya mereka berhasil mendapatkan kredensial (username dan password), mereka punya kunci akses penuh ke akun Microsoft 365 korban. Dari situ, mereka bisa leluasa mencuri data, menyebarkan ransomware, atau melakukan manipulasi informasi internal.

Kira-kiranya proses teknisnya berjalan seperti ini:

- Penyusupan Awal: Peretas mengirimkan email atau pesan yang terlihat sangat sah. Isinya meniru gaya bahasa, format, bahkan logo perusahaan atau kolega yang kalian kenal.

- Jebakan Kredensial: Di dalam pesan itu, terdapat tautan atau lampiran berbahaya. Tujuannya memancing kalian untuk login ulang di halaman palsu yang didesain mirip portal Microsoft 365, atau menginstal malware secara diam-diam.

- Eksekusi: Setelah kalian—tanpa sadar—menyerahkan detail login, peretas langsung mengambil alih sesi tersebut. Mereka mengeksploitasi akses ini untuk bergerak lebih dalam ke jaringan perusahaan.

Meskipun Microsoft terus melakukan pembaruan keamanan, rasanya celah akan selalu ada selama interaksi manusia masih terlibat. Makanya, pertahanan terbaik ada pada kombinasi teknologi dan kebiasaan pengguna. Kuranglebihnya, ada beberapa langkah mitigasi yang krusial. Pertama, soal kata sandi. Pastikan kalian menggunakan kombinasi yang rumit dan unik untuk setiap akun; jangan malas pakai satu password untuk semua. Kedua, dan ini yang paling penting, aktifkan Two-Factor Authentication (2FA) atau otentikasi dua faktor. Fitur ini memberikan lapisan keamanan ekstra, jadi meskipun password kalian dicuri, peretas nggak bisa masuk semudah itu karena butuh kode verifikasi kedua.

Selain itu, peran tim IT juga sebegitu vitalnya dalam hal ini. Kebijakan keamanan harus diperbarui secara berkala, termasuk melakukan patching pada sistem operasi dan aplikasi Microsoft 365. Solusi deteksi intrusi dan antivirus modern juga perlu dipasang untuk mendeteksi anomali trafik jaringan. Namun, teknologi saja sepertinya belum cukup. Pelatihan kesadaran keamanan siber bagi karyawan harus digalakkan. Kalian harus dilatih untuk skeptis terhadap email yang meminta data sensitif atau memiliki lampiran mencurigakan, meskipun pengirimnya terlihat familiar.

Pada akhirnya, keamanan siber adalah proses yang dinamis dan berkelanjutan, bukan sekadar instal antivirus lalu selesai. Ancaman seperti yang dilakukan kelompok peretas ini menunjukkan bahwa mereka terus beradaptasi mencari celah baru. Oleh karena itu, melakukan audit keamanan secara berkala untuk mengidentifikasi kerentanan adalah langkah yang bijak. Jangan ragu untuk berdiskusi dengan ahli keamanan atau saling berbagi informasi di komunitas IT agar wawasan kita terus terasah. Begitunya, kita bisa meminimalisir risiko menjadi korban berikutnya.

Nah, rekan-rekanita, mari kita simpulkan bahwa kewaspadaan adalah benteng pertahanan terakhir kita. Jangan biarkan kelengahan kecil membuka pintu bagi peretas untuk mengacak-acak data berharga kita. Terus pantau perkembangan isu keamanan terkini dan pastikan kalian selalu menerapkan praktik keamanan terbaik. Terima kasih banyak sudah meluangkan waktu membaca ulasan ini, semoga wawasan ini bisa membuat lingkungan digital kita jauh lebih aman.

Sumber: https://www.infosectrain.com/blog/spear-phishing-vs-whaling