Ploutus adalah varian dari malware jenis ransomware yang dirancang secara spesifik untuk mengenkripsi data korban dan memeras tebusan, biasanya dalam bentuk mata uang kripto. Bukan sekadar virus komputer biasa, Ploutus merupakan serangan siber yang sangat terorganisir, mematikan, dan memiliki kemampuan tinggi untuk menghindari deteksi keamanan standar pada sistem komputer kalian.

Sebenarnya, isu mengenai Ploutus ini kembali mencuat setelah DOJ (unit khusus Kejaksaan Federal AS) mengumumkan penuntutan terhadap individu-individu yang terlibat dalam jaringan ini. Berdasarkan data yang ada, Ploutus ini bukan ancaman kaleng-kaleng. Para pelaku di balik layar, yang disinyalir beroperasi dari wilayah seperti Rusia, Belarusia, dan Republik Ceko, menggunakan teknik yang lumayan canggih. Salah satu ciri khasnya adalah penggunaan teknik obfuscation. Sederhananya, mereka mengacak kode pemrograman malware tersebut sedemikian rupa sehingga menjadi sulit dibaca oleh analis keamanan. Kayaknya mereka paham betul kalau kode yang “bersih” bakal gampang banget ketahuan sama sistem pertahanan kita.

Cara penyebarannya pun cukup licik. Mereka nggak cuma mengandalkan satu pintu, tapi menyerang lewat email phishing yang dibuat seolah-olah sangat resmi, atau memanfaatkan celah keamanan software yang belum sempat kalian update. Begitunya malware ini masuk, dampaknya bisa fatal banget. Mulai dari perusahaan teknologi, instansi pemerintah, sampai rumah sakit bisa lumpuh operasionalnya karena data penting mereka terkunci rapat oleh enkripsi Ploutus.

Yang bikin Ploutus ini makin berbahaya adalah kemampuannya melakukan taktik living off the land. Kedengarannya teknis banget ya? Tapi kuranglebihnya, ini berarti penyerang memanfaatkan alat-alat dan proses bawaan sistem operasi yang sah untuk melancarkan aksinya. Jadi, sepertinya mereka nggak perlu repot-repot bawa “alat maling” dari luar yang mudah dideteksi antivirus, tapi mereka pakai alat yang sudah ada di dalam “rumah” kalian sendiri buat merusak. Teknik ini bikin aktivitas mereka seringkali terlihat wajar-wajar aja di mata sistem keamanan, padahal aslinya lagi menggerogoti data kalian.

Nah, menghadapi ancaman yang sekompleks ini, rasanya kita nggak bisa cuma diam saja. Ada langkah-langkah teknis dan praktis yang harus kalian lakukan untuk membentengi sistem. Berikut adalah panduan langkah demi langkahnya:

- Perbarui Sistem Operasi dan Aplikasi

Ini langkah yang paling krusial. Kalian harus rajin update karena setiap pembaruan itu biasanya membawa perbaikan untuk celah keamanan yang baru ditemukan. Jangan ditunda-tunda, karena celah yang terbuka itu makanan empuk buat Ploutus. - Instal dan Konfigurasi Firewall

Anggap firewall ini sebagai satpam di gerbang jaringan kalian. Kalian perlu mengonfigurasinya dengan benar supaya dia bisa memblokir akses-akses aneh dari luar. Kalau firewallnya aktif dan settingannya pas, malware bakal lebih susah buat nyusup masuk. - Gunakan Antivirus yang Terpercaya

Jangan asal pilih antivirus gratisan yang nggak jelas. Gunakan software antivirus yang punya reputasi bagus dan pastikan database virusnya selalu update. Ini penting supaya antivirus kalian bisa ngenalin ciri-ciri varian malware terbaru. - Lakukan Pemindaian Keamanan Secara Berkala

Kalian perlu bikin jadwal rutin buat scanning sistem. Tujuannya sederhana, buat nyari tahu ada nggak sih potensi celah keamanan di komputer kalian sebelum keduluan sama hacker. Lebih baik capek nge-scan daripada panik datanya ilang, kan? - Terapkan Prinsip Least Privilege

Batasi hak akses pengguna di jaringan kalian. Kasih akses cuma ke orang yang emang butuh aja. Jadi, kalau amit-amit ada satu akun yang kena hack, kerusakannya nggak bakal merembet ke seluruh sistem karena aksesnya terbatas.

Pada akhirnya, keamanan siber itu bukan sebuah tujuan akhir, melainkan sebuah proses yang harus terus berjalan. Kita nggak bisa merasa aman cuma karena sudah pasang antivirus sekali seumur hidup. Ancaman kayak Ploutus ini terus berkembang, jadi pertahanan kita juga harus adaptif. Mencegah itu jauh lebih murah dan tidak menyakitkan daripada harus mengurus data yang sudah terenkripsi, bukan? Nah, rekan-rekanita, begitulah simpulan mengenai apa itu Ploutus dan bagaimana cara kita memitigasinya. Terima kasih sudah membaca ulasan ini, semoga wawasan ini bisa membantu kalian lebih waspada dalam menjaga aset digital.

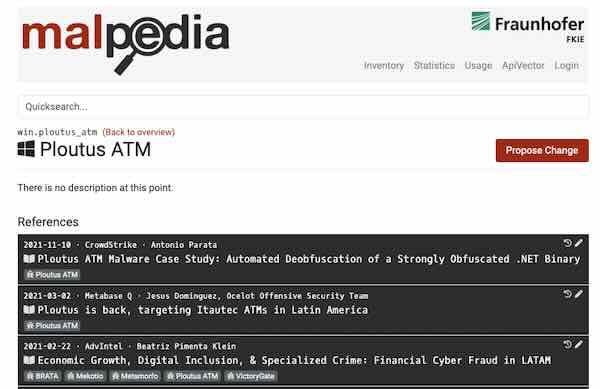

Sumber: https://malpedia.caad.fkie.fraunhofer.de/details/win.ploutus_atm