CVE-2025-37164 adalah kode identifikasi khusus untuk sebuah celah keamanan tingkat kritis yang baru saja ditemukan dalam perangkat lunak manajemen infrastruktur IT, HPE OneView. Secara sederhananya, ini adalah “lubang” kerentanan yang memungkinkan pihak luar untuk mengontrol sistem kalian tanpa izin melalui eksekusi kode jarak jauh, dan rasanya ini merupakan isu teknis yang nggak bisa dianggap enteng oleh para admin jaringan.

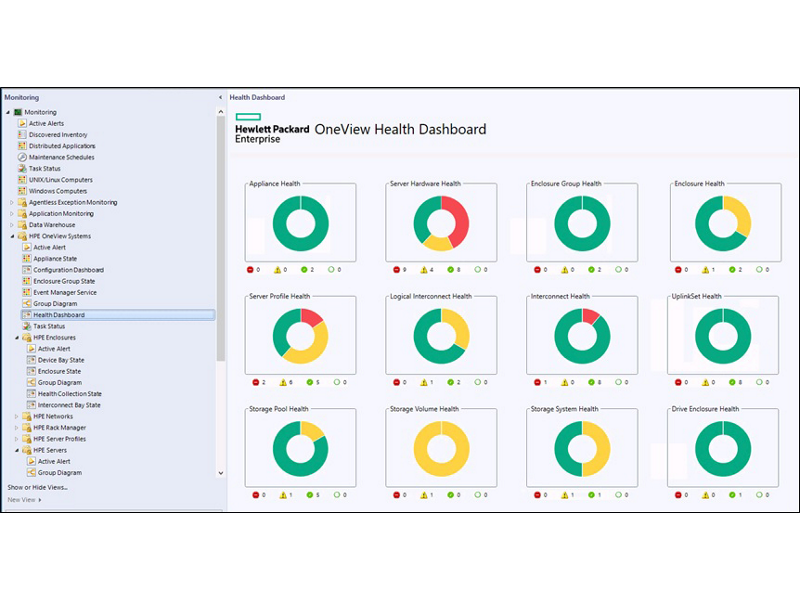

HPE OneView sendiri pada dasarnya merupakan perangkat lunak yang didesain untuk menyederhanakan operasional IT di perusahaan. Jadi, ia bekerja dengan mengontrol berbagai sistem melalui antarmuka dasbor yang terpusat. Nah, baru-baru ini Hewlett Packard Enterprise (HPE) telah menambal celah keamanan tersebut yang tingkat keparahannya dikategorikan maksimal. Kalau dilihat dari skor CVSS-nya, angkanya mencapai 10.0, yang artinya ini benar-benar kritis dan menuntut perhatian segera. Celah ini diberi label CVE-2025-37164.

Masalah utamanya ada pada potensi Remote Code Execution (RCE). Singkatnya, kerentanan ini memungkinkan pengguna yang tidak terautentikasi—alias orang asing dari jarak jauh—untuk menjalankan kode berbahaya di sistem kalian. Tanpa login, tanpa izin, mereka bisa masuk begitu saja. Begitunya sistem keamanan bekerja, sekali ada celah RCE yang terbuka lebar seperti ini, dampaknya bisa sangat masif dan destruktif terhadap integritas data serta infrastruktur server perusahaan. HPE sendiri sudah mengeluarkan peringatan resmi minggu ini terkait risiko tersebut dalam advisory mereka.

Kalian perlu tahu bahwa bug ini mempengaruhi semua versi perangkat lunak OneView sebelum versi 11.00. Jadi, versi 11.00 adalah versi rujukan yang sudah bersih dari celah ini. Tapi, HPE kayaknya paham kalau nggak semua organisasi bisa langsung melakukan upgrade versi utama secara mendadak. Makanya, mereka menyediakan hotfix atau tambalan cepat yang bisa diterapkan untuk OneView versi 5.20 hingga versi 10.20. Ini memberikan fleksibilitas bagi kalian yang mungkin masih tertahan di versi lama karena alasan kompatibilitas.

Namun, ada detail teknis yang agak tricky di sini dan perlu kalian perhatikan. Sepertinya kalian harus teliti, karena hotfix tersebut wajib diterapkan ulang kalau kalian melakukan upgrade dari versi 6.60 (atau lebih baru) ke versi 7.00.00. Hal yang sama berlaku kalau ada proses reimaging pada HPE Synergy Composer. Jadi, prosesnya nggak cuma sekali pasang terus beres selamanya kalau ada perubahan sistem di tengah jalan. Hotfix terpisah juga tersedia untuk virtual appliance OneView dan Synergy Composer2, jadi pastikan kalian mengunduh file yang tepat.

Meskipun HPE belum menyebutkan adanya laporan eksploitasi bug ini secara liar di lapangan atau in the wild, rasanya tetap krusial buat segera melakukan patching. Jangan menunggu sampai ada serangan nyata baru bereaksi. Apalagi sebelumnya di bulan Juni, perusahaan ini juga merilis pembaruan untuk memperbaiki delapan kerentanan di solusi backup data StoreOnce mereka, serta perbaikan komponen pihak ketiga seperti Apache Tomcat di OneView versi 10.00. Pola ini menunjukkan bahwa pemeliharaan keamanan itu proses yang berkelanjutan.

Melihat skor CVSS yang sempurna di angka 10.0, rasanya nggak ada alasan logis buat menunda pembaruan sistem ini. Risiko Remote Code Execution tanpa autentikasi adalah mimpi buruk bagi setiap admin IT karena akses penuh bisa didapatkan penyerang dengan mudah. Kuranglebihnya, seluruh integritas infrastruktur kalian sedang dipertaruhkan di sini.

Segera cek versi OneView yang kalian gunakan saat ini. Kalau masih di bawah 11.00, langsung saja jadwalkan maintenance window untuk upgrade total atau pasang hotfix yang sesuai dengan versi kalian. Pencegahan selalu lebih murah dan mudah daripada pemulihan pasca-insiden. Terima kasih sudah menyimak ulasan definisi teknis ini, semoga sistem rekan-rekanita sekalian tetap aman dan terjaga dari serangan siber.